Sicurezza informatica nelle PMI: che situazione troviamo a inizio 2026?

Il 2026 è iniziato e la direttiva NIS2 ha iniziato a imporre alle aziende l’adozione di misure concrete di sicurezza informatica, rendendo obbligatoria anche la notifica degli incidenti.

In questo articolo analizziamo lo stato di sicurezza delle PMI italiane, sulla base dei dati raccolti dalle aziende collegate all’infrastruttura di Intrusa.

Questa analisi viene svolta ogni anno, con l’obiettivo di capire quali sono le problematiche più frequenti nelle PMI italiane e quali andrebbero risolte in primo luogo per migliorare la postura di sicurezza delle aziende.

Il contesto dell’analisi

Prima di entrare nel dettaglio dei risultati, è importante chiarire il contesto.

Nel 2026 abbiamo ulteriormente ampliato la platea di aziende e sistemi analizzati, ottenendo una fotografia ancora più rappresentativa della situazione reale delle PMI italiane:

- oltre 700 aziende incluse nella ricerca

- 14.000 host totali analizzati, di cui:

- 9.700 workstation

- 3.430 server, inclusi 870 domain controller

- 150 tenant Microsoft 365 / Entra ID

- 610 domini Active Directory con 29.000 computer abilitati

Quali problemi abbiamo rilevato

Nell’analisi abbiamo preso in considerazione i controlli più rilevanti per valutare se un’azienda possiede una postura di sicurezza adeguata.

Per rendere i risultati più chiari e leggibili, abbiamo suddiviso i controlli in tre macro-categorie:

- Governance

- Hardening

- Legacy Features

Governance

Nella categoria Governance abbiamo incluso tutti quei controlli che permettono di capire se un’azienda ha realmente sotto controllo la propria infrastruttura IT.

Si tratta di verifiche fondamentali per stabilire se chi gestisce l’informatica in azienda ha effettivamente le “mani sul volante” oppure se non ha piena visibilità di ciò che sta accadendo all’interno della rete aziendale.

Problemi in quest’area indicano spesso:

- scarsa conoscenza degli asset presenti

- mancanza di controllo sugli account e sui privilegi

- assenza di processi strutturati di gestione e monitoraggio

Abbiamo selezionato 3 controlli, quelli più importanti, fra i molteplici eseguiti da Intrusa, per fornire un quadro generale della situazione nelle PMI.

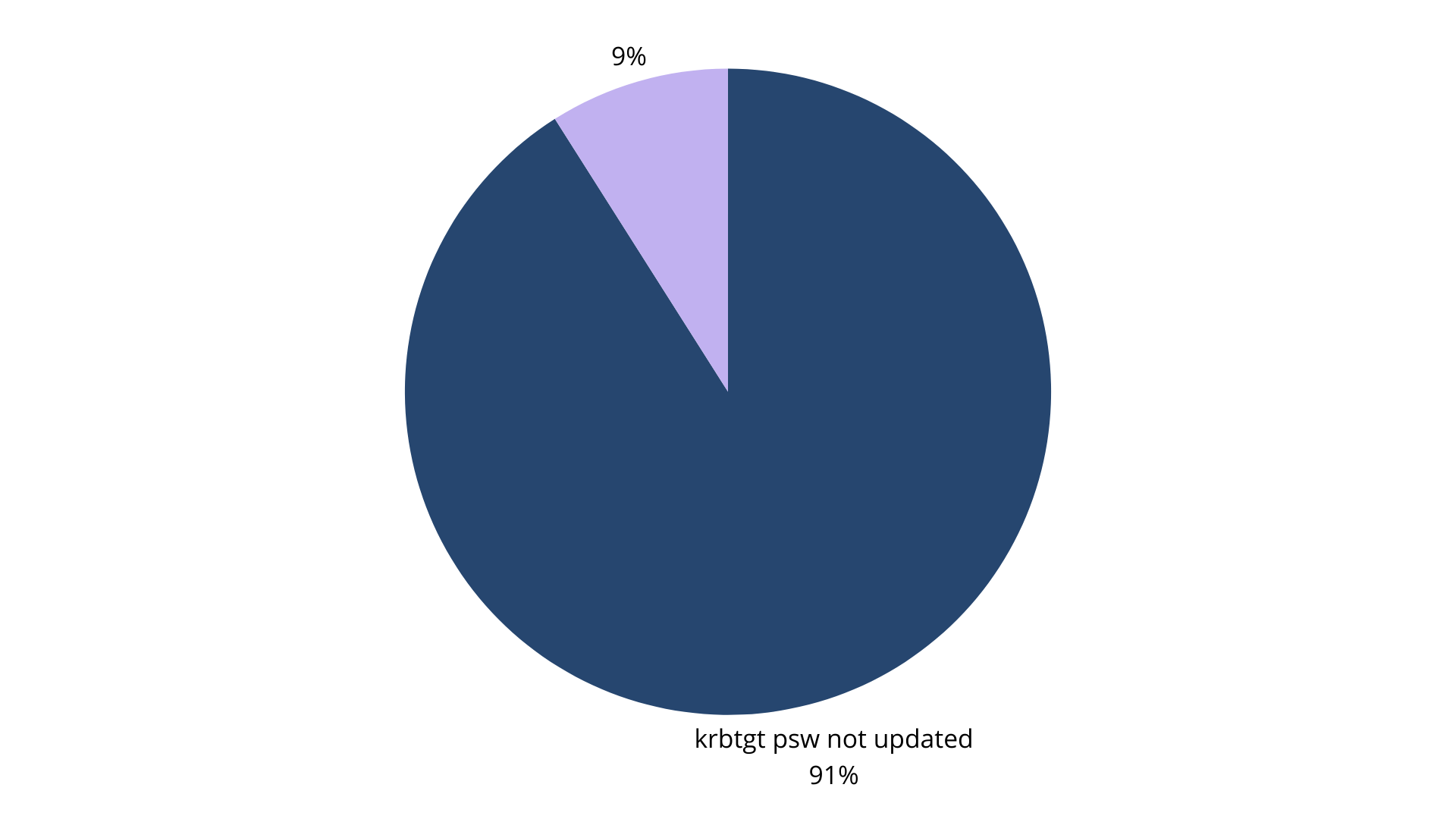

Il primo controllo riguarda la gestione della password di Kerberos. Dall’analisi emerge che nel 91% dei casi non vengono seguite le linee guida di Microsoft, le quali, se correttamente applicate, permettono di mitigare attacchi Golden Ticket.

In particolare, le baseline di sicurezza raccomandano la rotazione della password dell’account krbtgt ogni sei mesi, una misura fondamentale per ridurre la superficie di attacco e limitare il rischio di compromissione dei meccanismi di autenticazione.

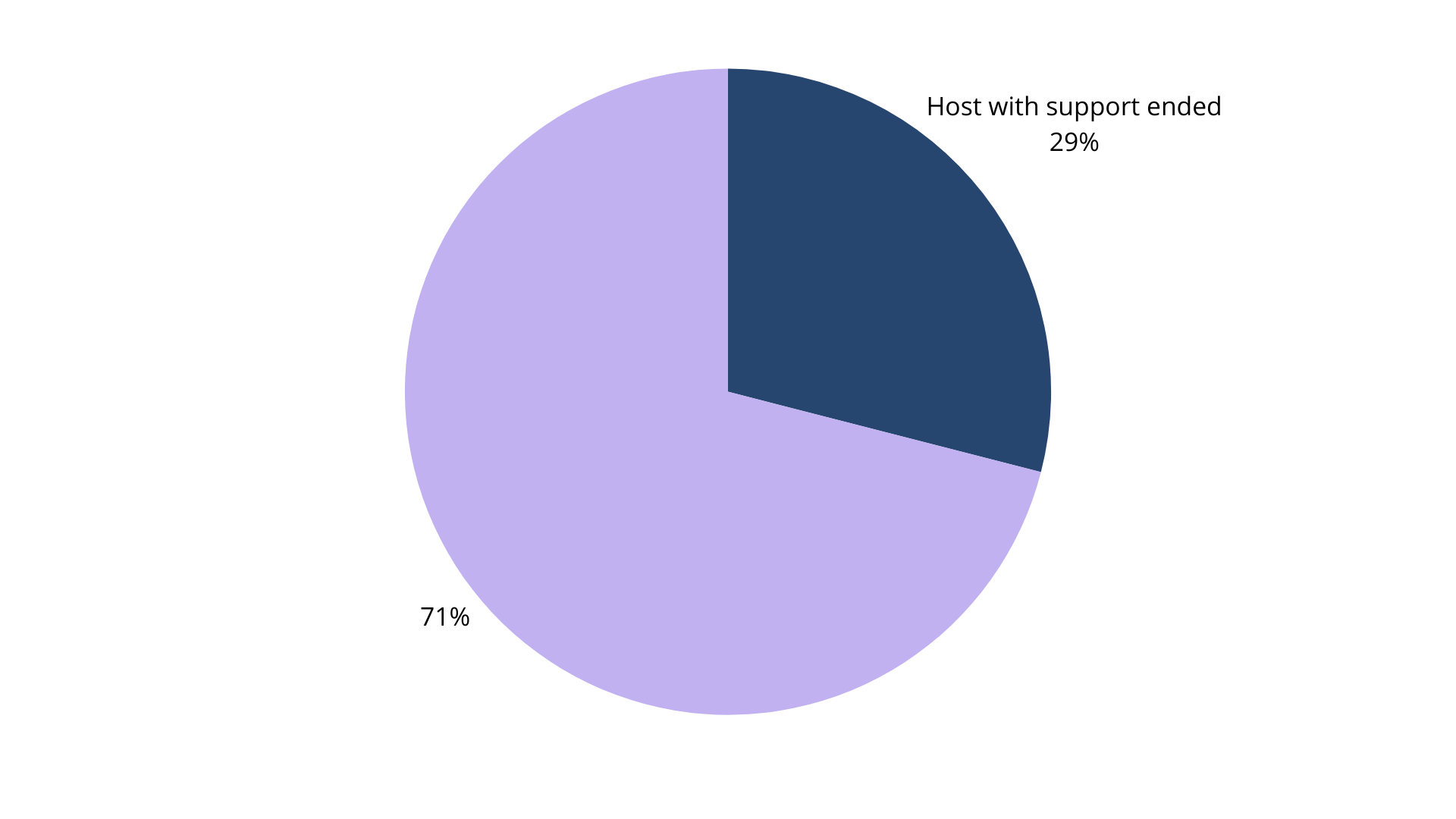

Un altro dato rilevante emerso dall’analisi riguarda gli host attualmente fuori supporto.

Nel 29% dei casi, i computer analizzati non risultano più supportati dal produttore e, di conseguenza, non ricevono più gli aggiornamenti e le patch di sicurezza.

Questa situazione rappresenta un problema significativo nella gestione dell’infrastruttura aziendale: sistemi non aggiornati e non adeguatamente controllati aumentano la superficie di attacco, facilitando potenziali tentativi di compromissione e di accesso non autorizzato alle utenze aziendali.

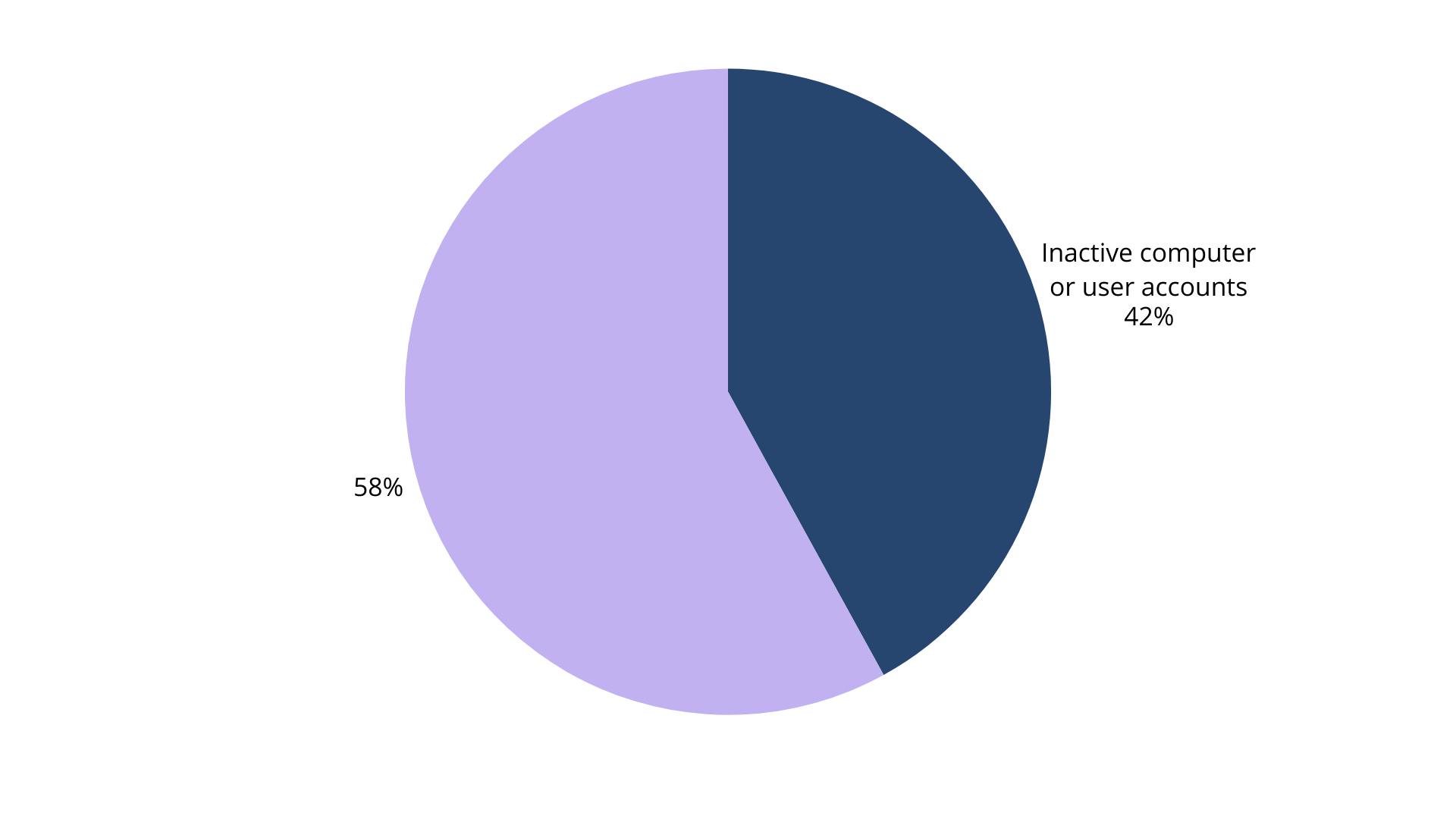

Il terzo controllo evidenzia che in circa il 42% dei casi risultano presenti utenti e computer inattivi, nonostante non siano più effettivamente utilizzati.

Questo dato indica l’assenza di procedure strutturate di dismissione di host e account, ad esempio quando un dipendente lascia l’azienda o quando alcuni PC vengono sostituiti con modelli più recenti. In questi casi, i sistemi e le utenze non vengono correttamente dismessi, ma restano presenti nell’infrastruttura come inattivi anziché rimossi, aumentando inutilmente la superficie di attacco.

Dai dati raccolti possiamo intuire che le PMI analizzate, non hanno proprio le “mani sul volante” quando parliamo di governance, solo tenendo in considerazione questi 3 controlli si evidenzia come le aziende non hanno controllo sulle configurazioni dei sistemi diminuendo il livello di sicurezza dell’infrastruttura aziendale.

Hardening

Nella sezione Hardening abbiamo raggruppato i controlli relativi alle configurazioni di sicurezza dei sistemi, ovvero quelle impostazioni che dovrebbero essere correttamente configurate per ridurre la superficie di attacco dell’infrastruttura aziendale.

Durante la progettazione e la gestione di un sistema informatico, il controllo di queste configurazioni è essenziale per garantire un adeguato livello di sicurezza.

Tuttavia, dai dati raccolti emerge chiaramente che questo tipo di controllo molto spesso è assente o insufficiente.

Configurazioni deboli o lasciate di default rappresentano uno dei principali fattori di rischio per le PMI.

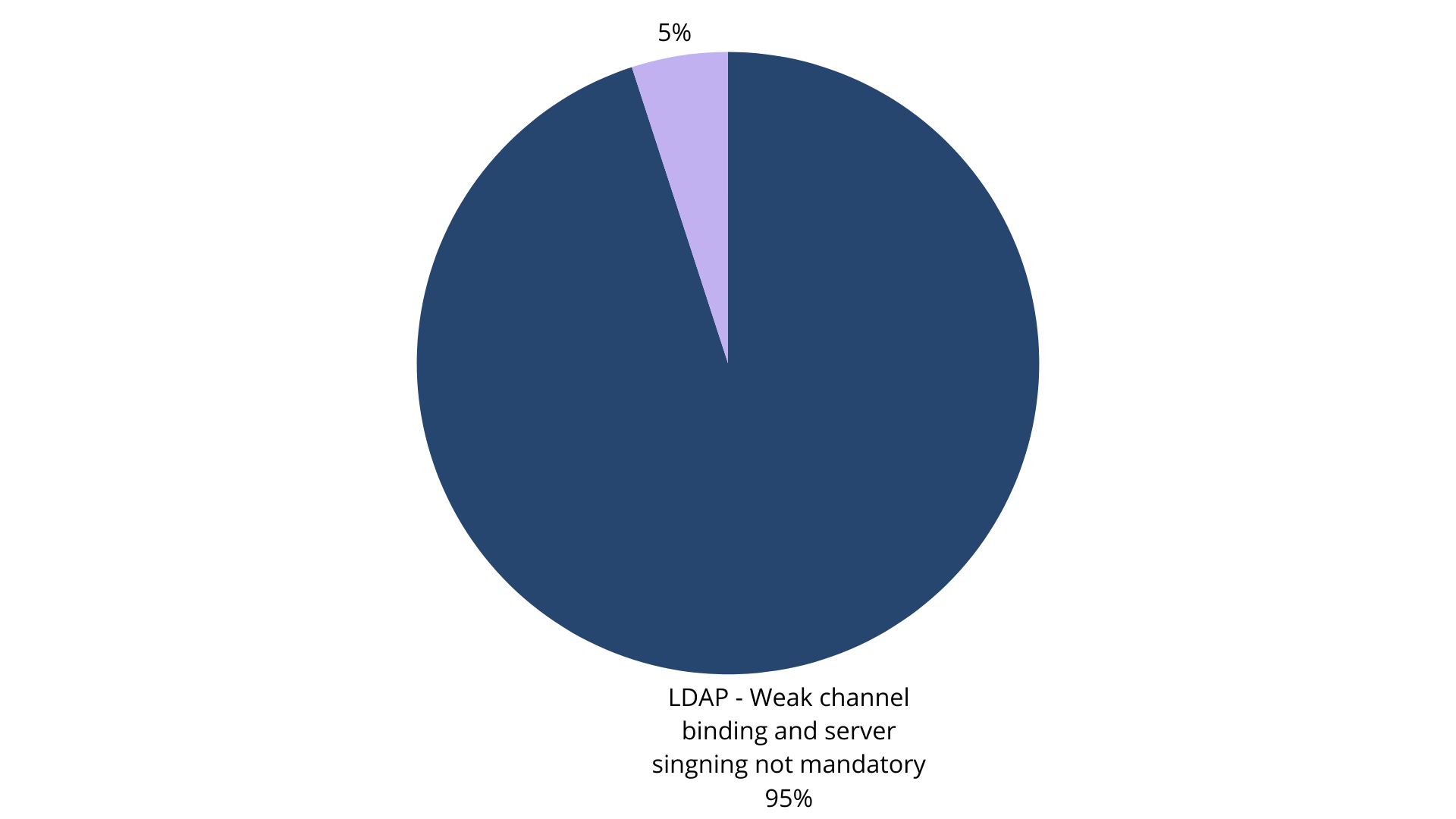

Il primo controllo analizzato riguarda LDAP, poiché in quasi tutti i domini esaminati non viene applicato un adeguato hardening e, di conseguenza, non risultano abilitate due importanti funzionalità di sicurezza.

Questo evidenzia la presenza di configurazioni predefinite non sicure, senza l’adozione delle impostazioni più recenti, come il channel binding (LDAP channel binding configuration) e la firma obbligatoria lato server (LDAP server signing mandatory).

L’assenza di queste misure apre la strada a potenziali attacchi di tipo “man in the middle”, compromettendo l’integrità e la riservatezza delle comunicazioni LDAP.

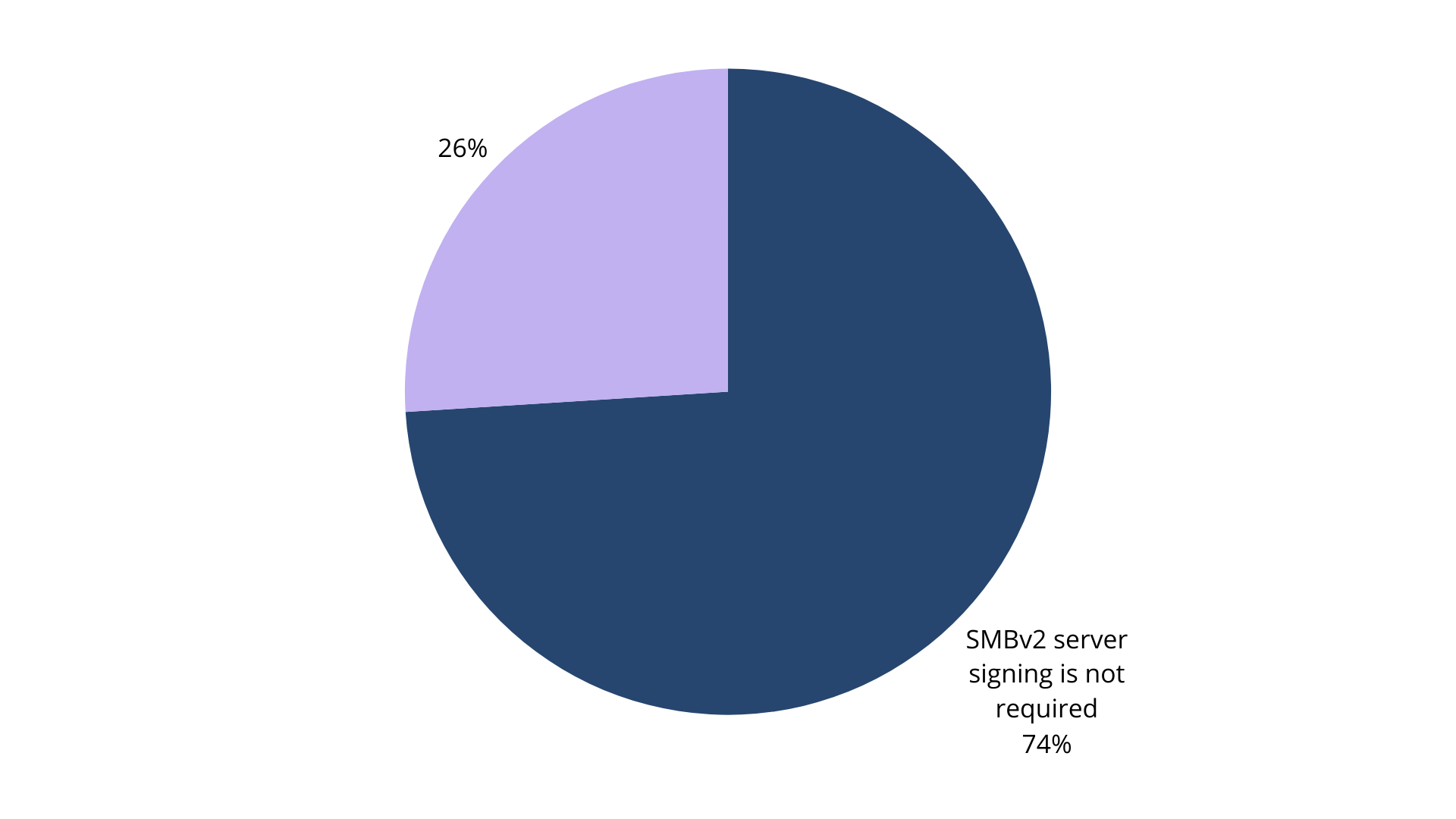

Il secondo controllo preso in considerazione riguarda l’autenticazione SMB, in particolare la richiesta della firma lato server.

Dall’analisi emerge che nel 74% degli host questa misura non è abilitata.

L’assenza della firma SMB espone i server a attacchi di tipo Relay (ad esempio NTLM Relay), consentendo a potenziali attaccanti di autenticarsi all’interno della rete anche in assenza di credenziali valide.

Senza una corretta configurazione dell’autenticazione SMB, un attaccante che riesce a entrare nell’infrastruttura risulta fortemente agevolato, potendo eseguire con maggiore facilità operazioni di movimento laterale e ampliare rapidamente il perimetro dell’attacco.

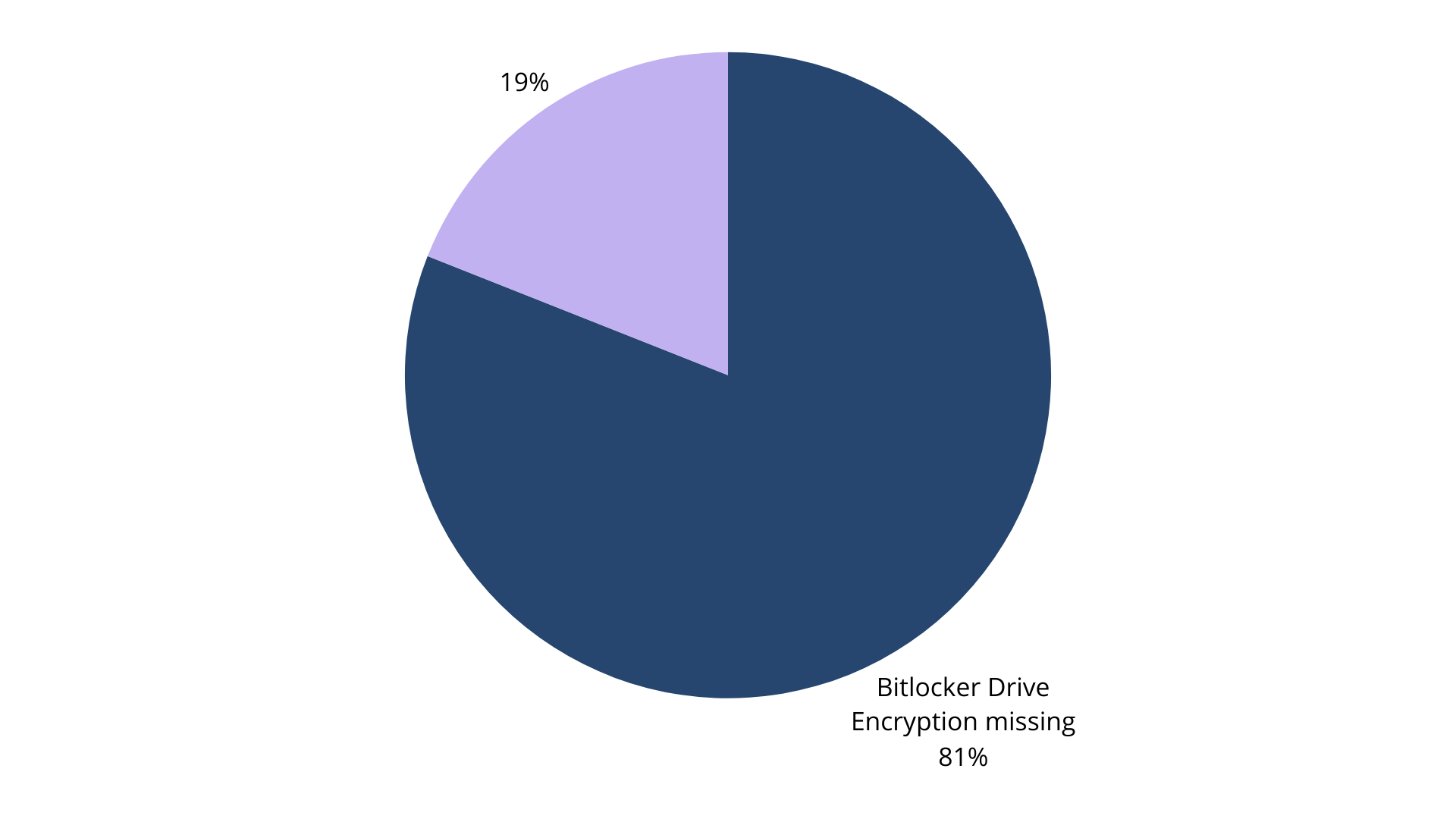

L’ultimo controllo che abbiamo preso in considerazione riguarda i dispositivi che vengono utilizzati al di fuori della sede aziendale e sui quali la cifratura del disco non risulta abilitata nell’81% dei casi analizzati.

Questa misura è fondamentale per garantire la sicurezza delle informazioni e dei dati aziendali: in caso di furto o smarrimento del dispositivo, infatti, i dati sarebbero completamente esposti, consentendo a chiunque di accedere in chiaro alle informazioni presenti sul disco e facilitando possibili attività di esfiltrazione.

Legacy Feature

Legacy Feature

In questa sezione abbiamo raggruppato i protocolli e le funzionalità ormai obsolete, che non dovrebbero essere abilitate su workstation, server e domain controller.

Queste tecnologie:

- non offrono adeguati meccanismi di sicurezza

- aumentano significativamente la superficie di attacco

Idealmente, la loro presenza dovrebbe essere prossima allo zero o comunque controllata con misure di sicurezza ad-hoc.

Tuttavia, per esigenze di retrocompatibilità, queste funzionalità rimangono spesso attive per supportare sistemi obsoleti che, in caso contrario, non potrebbero funzionare.

Nella maggior parte dei casi, però, tali dispositivi potrebbero essere sostituiti con modelli più recenti attraverso investimenti contenuti. Inoltre, capita frequentemente che questi sistemi non siano nemmeno più effettivamente presenti nell’infrastruttura aziendale, poiché già dismessi in precedenza.

Dai dati raccolti emerge che su molte postazioni e domain controller questi protocolli sono ancora attivi, nello specifico:

- il 93% degli host analizzato mantiene ancora NetBIOS abilitato

- il 92% degli host supporta ancora LLMNR

Questi protocolli creno punti di ingresso privilegiati per un attaccante dandogli la possibilità di muoversi più facilmente all’interno dell’infrastruttura IT.

In uno scenario in cui, come visto nelle sezioni di governance e hardening, molte configurazioni di sicurezza non sono correttamente gestite, il rischio di compromissione dell’intera infrastruttura aziendale diventa concreto.

Quindi, com’è lo stato di sicurezza informatica delle PMI?

Sulla base dei dati raccolti, possiamo affermare che le PMI italiane si trovano ancora in una situazione preoccupante dal punto di vista della sicurezza informatica.

I risultati evidenziano la necessità di adottare:

- software di sicurezza adeguati

- misure di monitoraggio dei sistemi per verificare la corretta configurazione e aggiornamento degli stessi

- strumenti in grado di rilevare tempestivamente le criticità e consentirne la risoluzione prima che si verifichi un incidente di sicurezza

In questo articolo abbiamo estrapolato i dati più interessanti e importanti della ricerca fatta su 14.000 postazioni di lavoro, mostrando come Intrusa sia in grado di rilevare queste problematiche e supportare le PMI nel porvi rimedio in modo semplice e strutturato.

Nel prossimo articolo entreremo nel dettaglio delle criticità più rilevanti emerse dallo studio, concentrandoci su come intervenire concretamente per risolverle, ridurre la superficie di attacco e rendere le PMI più sicure.