La sicurezza informatica nelle PMI nel 2025 continua a presentare criticità che mettono a rischio dati e operatività aziendale. Dopo la nostra prima analisi su 6.000 host aziendali (di cui puoi leggere i risultati nel nostro articolo precedente qui), abbiamo ampliato il nostro studio introducendo nuovi controlli sulla Security Configuration Assessment (SCA).

In questo articolo, analizziamo le nuove vulnerabilità riscontrate, evidenziando aspetti cruciali come la gestione delle condivisioni di rete, la protezione delle utenze amministrative e la sicurezza dei protocolli di autenticazione.

Accesso alle share: troppe risorse esposte senza controllo

Uno dei controlli più significativi che abbiamo introdotto riguarda le share di rete, ovvero le cartelle condivise all’interno dell’infrastruttura aziendale.

Dall’analisi di 23.000 share, abbiamo rilevato dati preoccupanti per quanto riguarda la sicurezza informatica nelle PMI anche nel 2025:

- Quasi il 10% delle share è accessibile da tutti gli utenti senza distinzione di privilegi.

- Tutti gli utenti (ie. “everyone”) impostati come proprietari della share – un rischio enorme, perché significa che chiunque può modificare i permessi di accesso, anche per gli altri utenti.

Nello specifico un utente con privilegi di proprietario potrebbe:

- Bloccare l’accesso agli altri, paralizzando il lavoro dell’azienda.

- Estendere i propri privilegi, ottenendo un accesso illimitato ai dati.

Il problema?

Un potenziale attaccante con il permesso di “owner” potrebbe modificare queste configurazioni, cambiando i permessi ad accedere ai dati e alle informazioni, tagliando fuori gli altri utenti della share.

Cosa fare?

È essenziale mappare e verificare periodicamente le share, assicurandosi che gli accessi siano regolamentati in modo corretto.

L’importanza della MFA su Microsoft Entra ID

Gli attacchi brute force su account aziendali sono una minaccia sempre più diffusa. Per questo, abilitare l’autenticazione multi-fattore (MFA) sugli account amministrativi dovrebbe essere una pratica obbligatoria.

Eppure, dai nostri dati emerge che il 21,33% delle utenze amministrative non ha attivato la MFA.

Perché è un problema?

Gli account con privilegi elevati sono il bersaglio principale degli attaccanti e, senza MFA, un attaccante che riesce a ottenere una password può accedere direttamente ai sistemi aziendali avendo privilegi elevati.

Cosa fare quindi?

Abilitare la MFA su tutti gli account amministrativi e imporla come requisito minimo di sicurezza informatica in tutte le PMI nel 2025 per evitare possibili intrusioni.

Protocolli di autenticazione di rete: i pericoli di LDAP e NTLM

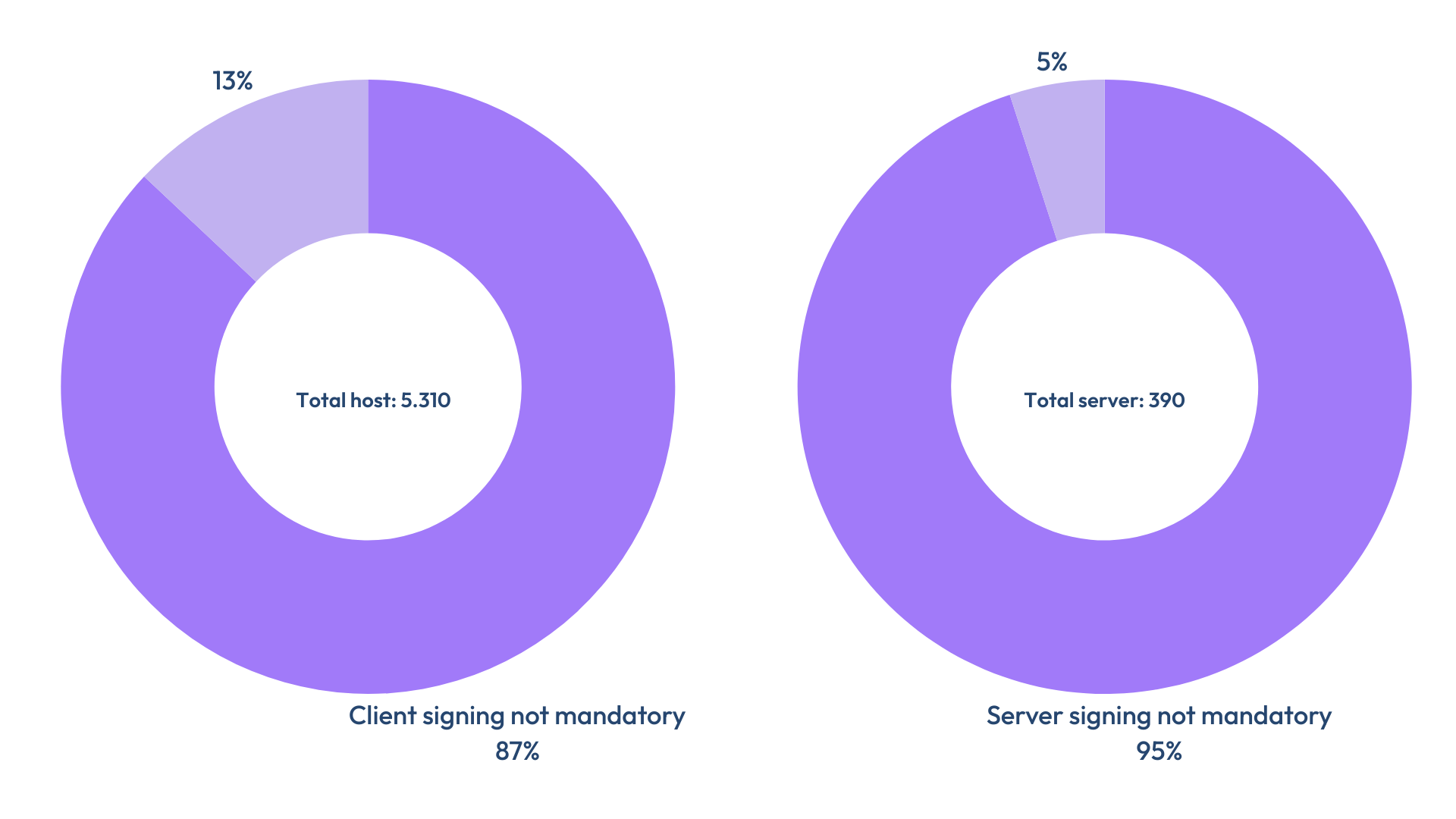

Abbiamo analizzato l’uso di due protocolli di autenticazione di rete, LDAP e NTLM, riscontrando vulnerabilità significative.

Firma LDAP non imposta

Nella maggior parte dei casi, il protocollo LDAP non impone l’uso della firma sui client e sui server. Questo accade per il 95% dei server, ben 374 su 390, e per l’87% dei client.

Questo cosa può comportare?

Il fatto che non sia imposta una firma non significa che non venga usata, il problema qui sta nel dare la possibilità di non usarla, opportunità molto appetibile per un attaccante, servendogli su un piatto d’argento un vettore di attacco.

La soluzione?

Impostare i sistemi affinché richiedano sempre la firma LDAP. La maggior parte dei dispositivi moderni supporta questa funzione, quindi anche rendendo la firma obbligatoria l’impatto sull’operatività aziendale sarà minimo.

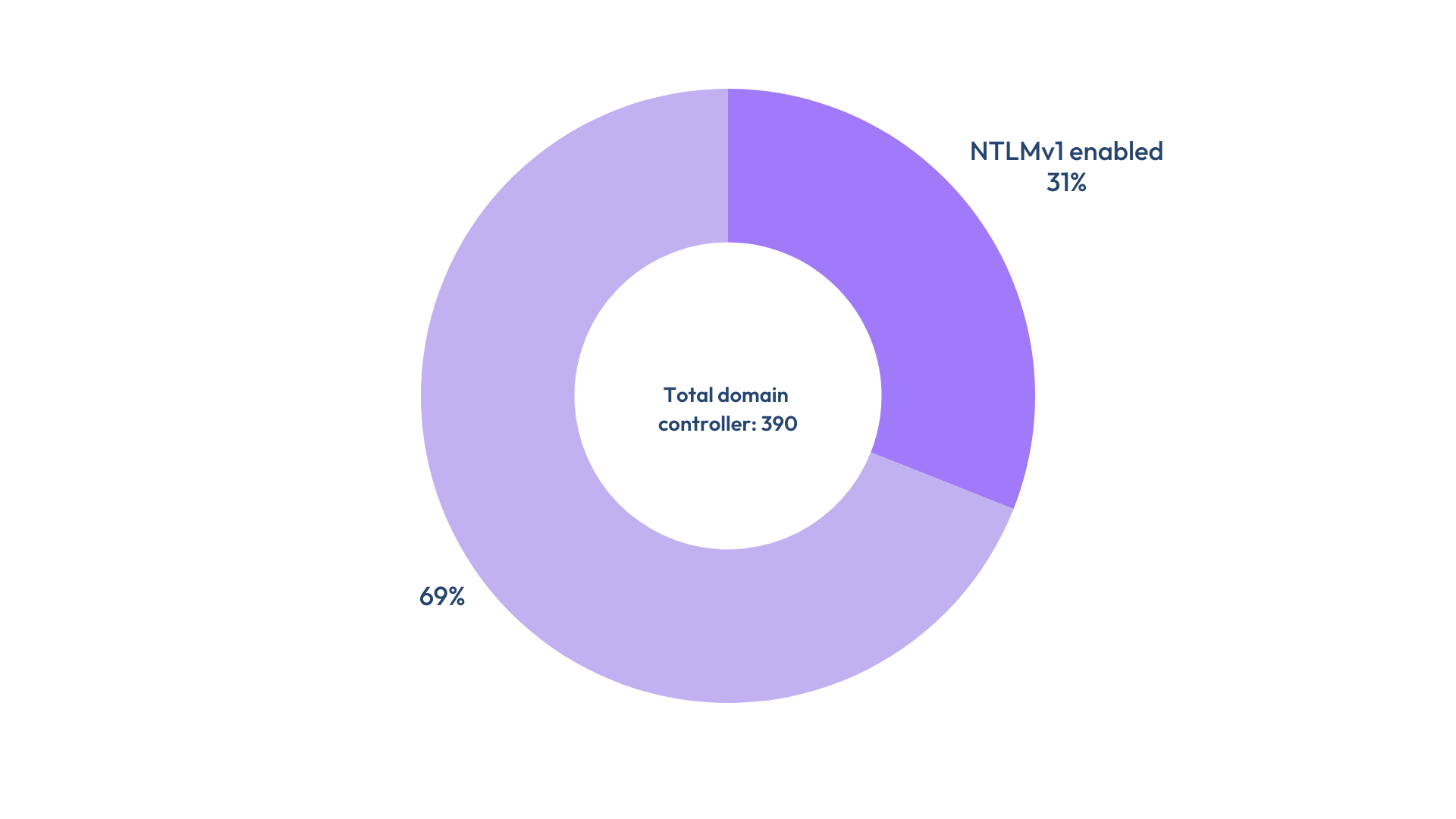

NTLM v1: un protocollo obsoleto ancora attivo

NTLM v1 è considerato insicuro e deprecato da anni, eppure lo troviamo ancora attivo in molti ambienti aziendali rendendo i sistemi informatici più vulnerabili.

La soluzione?

Bloccare l’uso di NTLM v1 nei domain controller, poiché non utilizzato da anni, andando a forzare l’utilizzo delle versioni più recenti di NTLM, offrendo così una maggiore sicurezza.

Spesso l’utilizzo di queste configurazioni è dettato dal fatto che le aziende utilizzano sistemi vecchi come stampanti, server e altro che ormai non sono più compatibili ai nuovi protocolli, aumentando così la superficie di attacco.

Software di sicurezza: protezione parziale?

Un altro problema rilevato riguarda la copertura non completa dei software di sicurezza.

Dai nostri dati emerge che su molte postazioni aziendali i software di monitoraggio, come il nostro agente Intrusa, non sono installati o attivi. Questo accade su circa il 75% delle postazioni.

Questa scelta provoca delle problematiche a livello di compliance normativa, poiché alcuni accessi amministrativi potrebbero non essere tracciati, ad esempio gli accessi delle utenze locali, come l’account “Administrator” che deve essere particolarmente monitorato.

Perché è un rischio?

Il grosso del problema è però che, a causa delle zone d’ombra fuori dal controllo, l’azienda potrebbe avere una falsa percezione della sicurezza, valutando il livello di sicurezza generale sulla base della limitata visibilità disponibile o avviando azioni di rimedio parziali e quindi inefficaci.

Come si può risolvere questa situazione?

Verificare che tutti gli host siano effettivamente coperti dai software di sicurezza e poi molto semplicemente installare Intrusa su tutti gli host in modo da avere pieno controllo e monitoraggio della propria infrastruttura aziendale lavorando in conformità al GDPR.

Conclusioni: perché fare sicurezza informatica nelle PMI è essenziale

La nostra analisi dimostra ancora una volta che la sicurezza informatica non è un lusso, ma una necessità per le PMI. Molti problemi riscontrati derivano da configurazioni non corrette, mancata protezione degli account critici e utilizzo di protocolli obsoleti.

Con soluzioni di monitoraggio avanzate come Intrusa, le aziende possono:

- Identificare e correggere le vulnerabilità in tempo reale.

- Migliorare la protezione dei dati e degli accessi.

- Garantire la conformità a normative come GDPR e ISO 27001.

Vuoi scoprire come Intrusa può proteggere la tua azienda?

Partecipa alla nostra prossima Live-demo! Iscriviti qui