L’esplosione del numero e della varietà di applicazioni SaaS utilizzate dalle aziende ha creato opportunità ma anche sfide.

Molte delle recenti violazioni e fughe di dati sono state ricondotte a configurazioni errate nel cloud, rendendole una delle principali preoccupazioni di molte aziende. La maggior parte delle ricerche relative a configurazioni errate si è concentrata rigorosamente sui livelli IaaS – Infrastructure as a Service – e ha ignorato completamente lo stack SaaS.

Tuttavia, la sicurezza SaaS e le configurazioni errate sono ugualmente cruciali per la sicurezza generale di un’azienda. Per questi motivi, CSA – Cloud Security Alliance ha sviluppato e distribuito un sondaggio per comprendere meglio l’uso delle applicazioni SaaS, la sequenza temporale e gli strumenti per le valutazioni della sicurezza SaaS, i tempi per il rilevamento e correzione di errori di configurazione, e infine la consapevolezza degli strumenti di sicurezza per le applicazioni SaaS.

Il 2022 SaaS Security Survey Report ha esaminato il livello della sicurezza SaaS intervistando i CISO e professionisti della sicurezza di 240 aziende membri della CSA , per comprendere il modo in cui queste gestiscono oggi la fiorente superficie di attacco delle app SaaS e quali sono i passaggi che stanno adottando per proteggerla.

I punti chiave del sondaggio

Gli intervistati appartengono ai più svariati settori:

- il 71% degli intervistati si trova in America;

- il 17% in Asia;

- il 13% in EMEA.

Con riferimento al ruolo, il 49% ha poteri decisionali, mentre il 39% è personale operativo.

Ciò che emerso in sintesi dal report è che:

#1 Fino al 63% degli intervistati ha avuto un errore di configurazione SaaS che ha portato a un incidente di sicurezza nell’ultimo anno. Ciò è particolarmente allarmante poiché in un sondaggio CSA simile, è stato rilevato che il numero di configurazioni errate IaaS è del 17%.

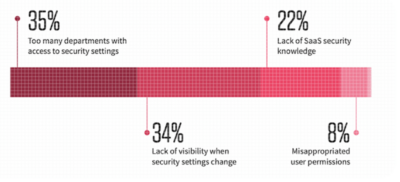

#2 Le cause principali delle configurazioni errate dei servizi SaaS riguardano la mancanza di visibilità e l’insufficiente monitoraggio delle modifiche apportate alle impostazioni di sicurezza, unito al mancato controllo dei privilegi di accesso alle impostazioni di sicurezza. A questi si aggiunge l’insufficiente conoscenza della sicurezza SaaS e quindi l’errore dovuto all’inconsapevolezza.

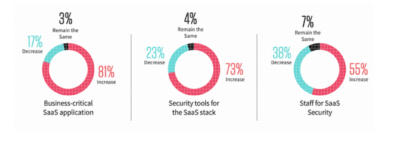

#3 Non c’è proporzione tra i crescenti investimenti in applicazioni SaaS e i relativi investimenti per la loro sicurezza. L’81% dei partecipanti al sondaggio, nel 2021 ha aumentato gli investimenti in nuove applicazioni. Gli stessi intervistati hanno però confermato che gli investimenti in misure di sicurezza, sia strumentali che in risorse umane specializzate, non crescono alla stessa velocità, riducendo di fatto la capacità di presidio da parte dei reparti di cybersecurity.

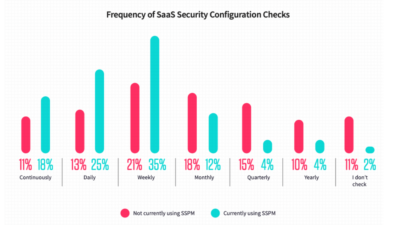

#4 Manca il monitoraggio automatizzato delle errate configurazioni delle applicazioni SaaS e quello manuale, non solo viene fatto poco di frequente (solamente il 14% effettua un monitoraggio quotidiano, e ben il 46% lo effettua una volta al mese o meno. Il 5%, addirittura, non esegue proprio alcun controllo) ma allunga anche i tempi di rilevazione e correzione e ciò espone l’azienda a vulnerabilità.

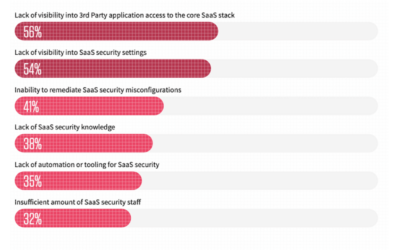

#5 Il 56% degli intervistati riferisce che la mancanza di visibilità sull’accesso alle applicazioni di terze parti è la loro principale preoccupazione, seguita dalla mancanza di visibilità sulle impostazioni di sicurezza SaaS complessive. Il 56% degli intervistati ritiene che sia proprio l’assenza di una visione completa di tutte le applicazioni SaaS che vengono installate ed autorizzate a mettere in difficoltà i team di sicurezza.

È infatti difficile valutare e monitorare lo stato di sicurezza dei sistemi aziendali, non potendo accedere ad un inventario dei software SaaS che sono stati installati e autorizzati, magari ad accedere a applicazioni riservate e critiche, mettendo quindi a rischio la sicurezza dell’intera azienda.

Conclusione

Dal report risulta evidente la necessità di prevedere una strategia di sicurezza dedicata alle applicazioni SaaS.

Tuttavia, possiamo fornire alcuni spunti di partenza per iniziare a monitorare eventuali anomalie nelle configurazioni di sicurezza:

- sarebbe utile offrire ai team di sicurezza la totale visibilità delle impostazioni di sicurezza delle applicazioni SaaS, inclusi l’accesso alle app di terze parti e il monitoraggio dei permessi degli utenti, e delle eventuali modifiche alle impostazioni, che potrebbero rendere l’azienda vulnerabile.

- è fondamentale utilizzare strumenti automatizzati per monitorare regolarmente e correggere rapidamente le configurazioni errate della sicurezza SaaS. In questo modo si alleggeriscono i team di sicurezza da attività di routine e perdita di tempo che può invece essere focalizzato su criticità e valutazioni strategiche.

Inoltre, gli strumenti automatizzati consentono di rilevare e quindi di risolvere i problemi quasi in tempo reale, riducendo il tempo complessivo in cui l’azienda rimane vulnerabile o impedendo che il problema si verifichi tutto insieme.